AWSアカウント管理

本サイトは Classmethod Cloud Guidebook (CCG) のデモサイトです

デモサイトのため、実際の内容と相違がある点にご留意ください。

クラスメソッドメンバーズをご契約中のお客様は下記リンクからアクセスください。

Classmethod Cloud Guidebook

AWSアカウントの全体構成とアカウント分割方針を記載します。

リファレンスを参考に次の内容を検討します。

- AWS Organizations、および、AWS Control Towerの利用有無

- 利用する場合はOrganizational Units (OU) 設計方針

- 共用アカウントの構成

- ユーザー管理アカウント(Jump アカウント)、Security (Audit) アカウント、Log Archivesアカウント、Infrastructure アカウント

- クラスメソッドメンバーズの組織、プロジェクトの分割ルール

リファレンス

組織管理ガイド

(デモ版では閲覧できません)

クラスメソッドメンバーズポータルユーザーガイド

(デモ版では閲覧できません)

サンプル - 1

Note

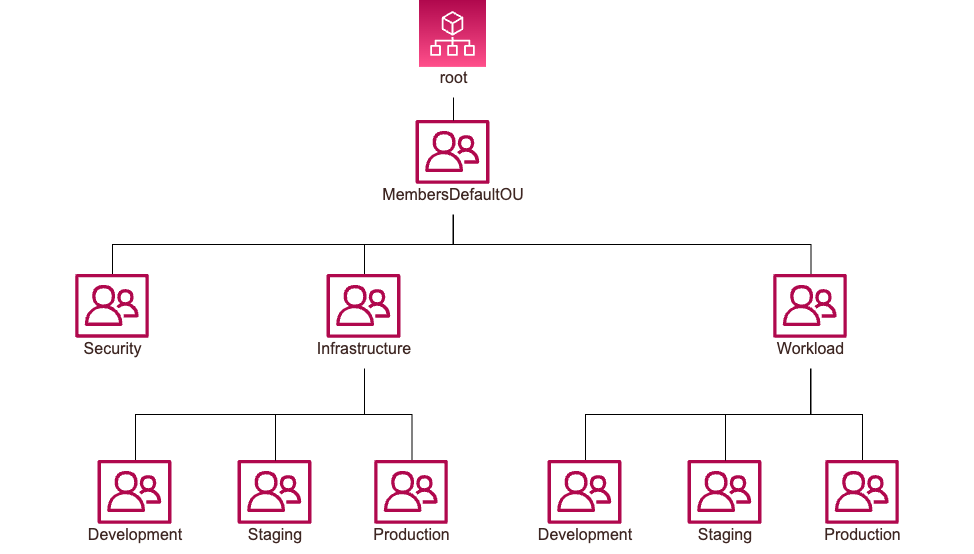

AWS Organizations を利用している場合のサンプルです

AWSアカウントの管理は、AWS Organizationsを用いて次のOU構成で管理する。 Infrastructure OUおよびWorkloads OUは開発、ステージング、本番環境に分けてOUを作成し、異なるSCPで利用制限を行う。

| OU名 | 管理責任者 | 用途 |

|---|---|---|

| MembersControlTowerOU | クラスメソッド株式会社 | クラスメソッドメンバーズにおいて指定されるAWS Control Tower利用時に独自のOUを作成できるOU |

| SecurityOU | クラスメソッド株式会社、AWS全体管理者 | CloudTrail, Configのログを集約するLog ArchiveアカウントとSecurity Hub, GuardDuty等のセキュリティイベントを管理するAuditアカウントを格納 OU名はクラスメソッド指定の固定値 |

| InfrastructureOU | AWS全体管理者 | Direct Connect, Transit Gateway等の共通インフラ用アカウントを格納 開発、ステージング、本番環境でOUを分割 |

| WorkloadsOU | AWS全体管理者 | 個別プロジェクト/システム用のアカウントを格納 開発、ステージング、本番環境でOUを分割 |

| SandboxOU | AWS全体管理者 | 新サービスの検証や学習用に利用するアカウントを格納 |

| SetupOU | AWS全体管理者 | アカウント転入時に初期設定をするために一時的に利用するOU |

アカウント命名規則

AWS Organizationsで管理するアカウントの命名規則は次の通りとする。

- SecurityOU内のAWSアカウント命名規則

- 監査セキュリティ用アカウント

CCoE-Audit - ログ集約用アカウント

CCoE-LogArchive

- 監査セキュリティ用アカウント

- InfrastructureOU, WorkloadsOU内のAWSアカウント命名規則

{プロジェクト名}-{Prod/Stg/Dev}- 例:AAA-Prod, Beta-Dev

- SandboxOU内のAWSアカウント命名規則

Sandbox-{xx (連番)}- 例:Sandbox-01, Sandbox-99

Note

アカウント名の先頭に社内の組織コードや組織名を付与する場合もあります。

サンプル - 2

Note

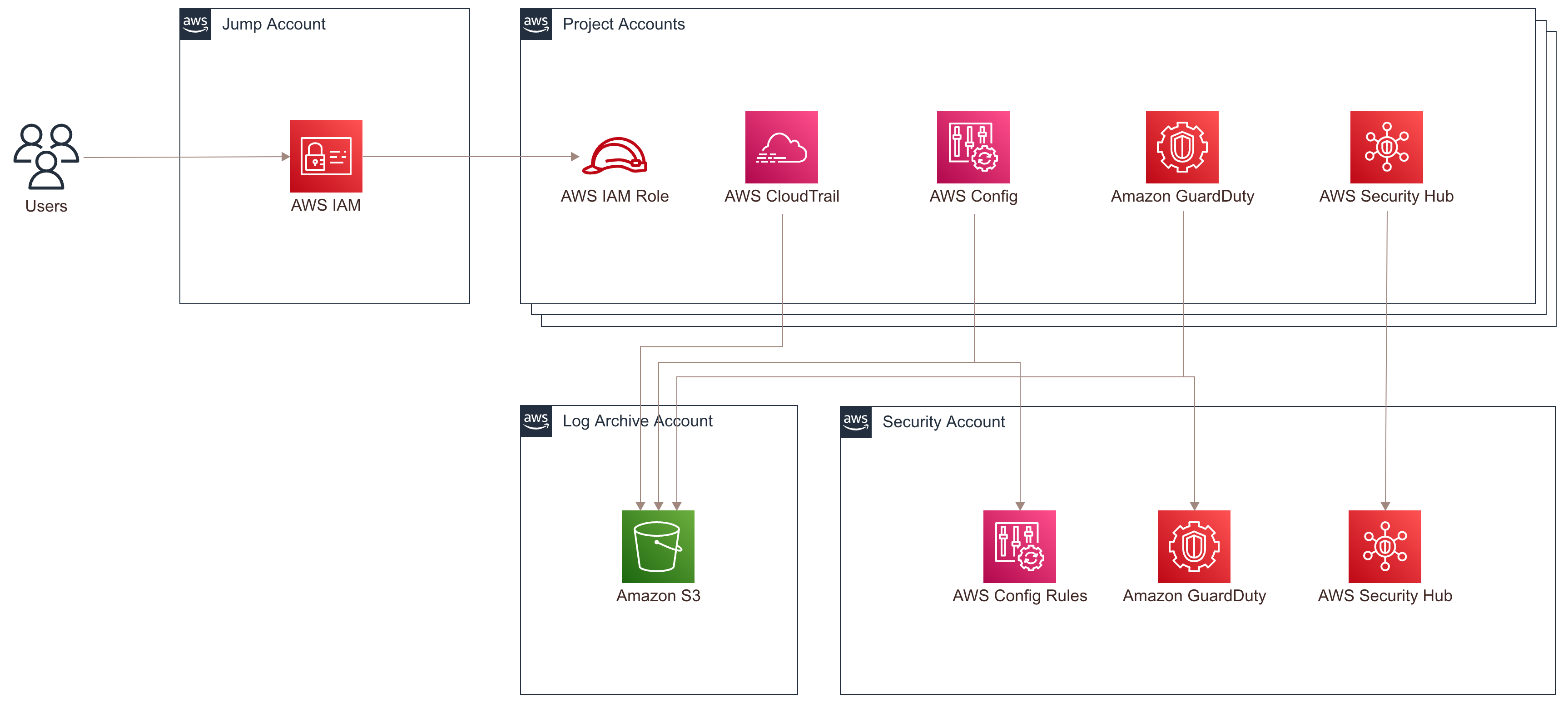

AWS Organizations を利用していない場合のサンプルです。

AWS全体管理者が管理する共用アカウントと各プロジェクトのアカウントの構成を示す。

| アカウント名 | 管理責任者 | 用途 |

|---|---|---|

| Jump アカウント | AWS全体管理者 | IAMユーザーを一元管理 |

| Log Archive アカウント | AWS全体管理者 | ログ保管を目的として次のログを集約 ・AWS CloudTrail イベントログ ・AWS Config Snapshot ・Amazon GuardDuty ログ |

| Security アカウント | AWS全体管理者 | セキュリティイベントの集約を目的として次のサービスを管理 ・AWS Security Hub ・Amazon GuardDuty ・AWS Config Rules |

| Project アカウント | プロジェクト管理者 | 個別プロジェクト/システムを構築 |

アカウント分割方針

プロジェクト管理者が管理する各プロジェクトのAWSアカウントは次の単位で分割する。

- 各システム単位でアカウントを分割すること

- 本番、ステージング、開発/検証環境で分割すること

Note

Jump アカウントはユーザー管理アカウントや Bastion アカウント、踏み台アカウントと呼ぶこともあります。Security アカウントはセキュリティ管理アカウント、Security Tooling アカウントを呼ぶこともあります。